AVSOFT loki

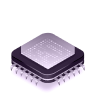

Система защиты на базе технологии Deception создает цифровые копии устройств ИТ-инфраструктуры организации, которые привлекают на себя кибератаки, оберегая реальные сервисы организации

Запись в реестре отечественного программного обеспечения №11743 от 15.10.2021

Запись в реестре отечественного программного обеспечения №11743 от 15.10.2021

Технология Deception

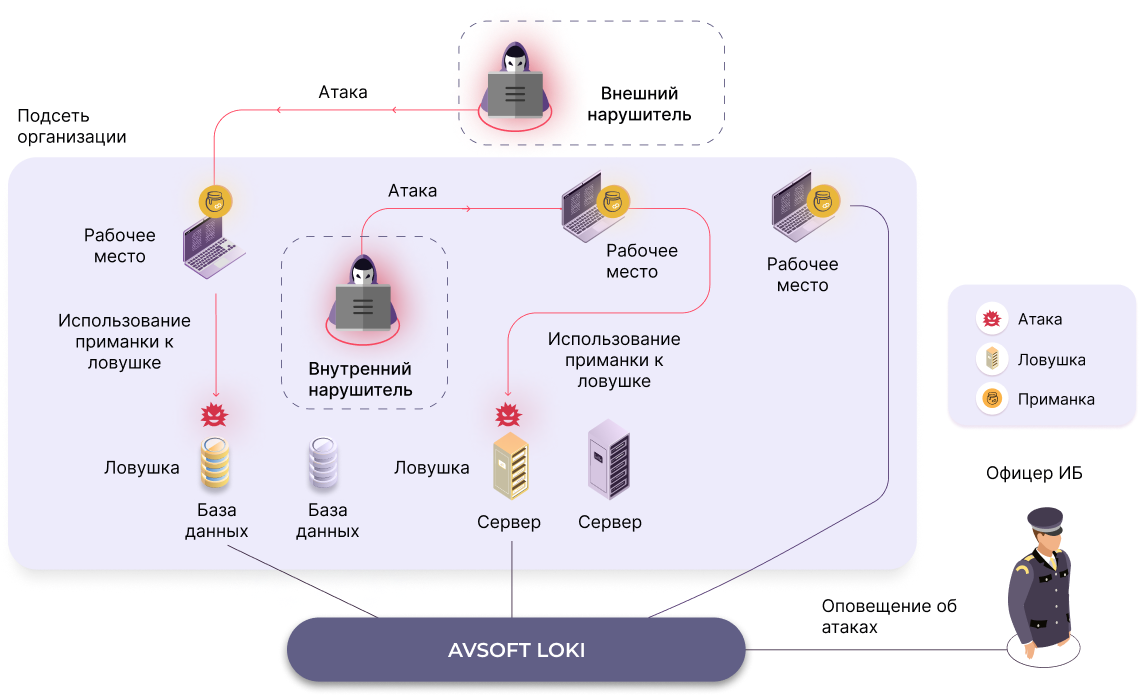

Применение проактивной технологии Deception для защиты

ИТ-инфраструктуры позволяет обнаружить кибератаки на ранней стадии и остановить их распространение. Она позволяет на базе единой платформы создавать и управлять ловушками, которые имитирую реальные устройства и сервисы для привлечения на себя кибератак.

- Защита IoT

- Защита АСУ ТП

- Кастомизация под свои сервисы

- Исключение ложных срабатываний

Ловушки

Ловушки - имитируют реальные устройства и сервисы для инициации подключения к себе злоумышленника

Могут содержать в себе сразу несколько видов протоколов

Могут содержать в себе сразу несколько видов протоколов

Генерация трафика между ловушками в целях маскировки

Генерация трафика между ловушками в целях маскировки

Возможна кастомизация и создание новых типов

Возможна кастомизация и создание новых типов

Могут содержать в себе сразу несколько видов протоколов

Могут содержать в себе сразу несколько видов протоколов

Генерация трафика между ловушками в целях маскировки

Генерация трафика между ловушками в целях маскировки

Возможна кастомизация и создание новых типов

Возможна кастомизация и создание новых типов

Виды ловушек

Рабочие места

Рабочие места

Серверы и сервисы

Серверы и сервисы

IP камеры и телефония

IP камеры и телефония

База данных

База данных

Сетевые устройства

Сетевые устройства

АСУ ТП

АСУ ТП

Типы ловушек

Низко-интерактивные

- Протоколы

Средне-интерактивные

- Протоколы

- ОС

Высоко-интерактивные

- Протоколы

- ОС

- Cервисы внутри ОС

Приманки

Логины и пароли

Логины и пароли

В реестре Windows

В реестре Windows

Учетки пользователей

Учетки пользователей

Истории bash

Истории bash

История браузера

История браузера

Конфигурации программ

Конфигурации программ

В оперативной памяти Windows(LSASS)

В оперативной памяти Windows(LSASS)

Сохраненные сессии

Сохраненные сессии

Скрипты bash

и powershell

Скрипты bash

и powershell

Ярлыки программ

Ярлыки программ

Приманки представляют собой значимые данные для злоумышленника, которые он может использовать в процессе атаки.

Приманки располагаются на рабочих местах пользователей, т.к. они являются самым популярным источником проникновения кибератак в организацию.

Логины и пароли

Логины и пароли

В реестре Windows

В реестре Windows

Учетки пользователей

Учетки пользователей

Истории bash

Истории bash

История браузера

История браузера

Конфигурации программ

Конфигурации программ

В оперативной памяти Windows(LSASS)

В оперативной памяти Windows(LSASS)

Сохраненные сессии

Сохраненные сессии

Скрипты bash

и powershell

Скрипты bash

и powershell

Ярлыки программ

Ярлыки программ

Функциональные особенности

Имеет конструктор ловушек и приманок

Имеет конструктор ловушек и приманок

Защита от внешних и внутренних угроз

Защита от внешних и внутренних угроз

Обеспечение защиты IoT-оборудования

Обеспечение защиты IoT-оборудования

Маскировка присутствия ложных целей

Маскировка присутствия ложных целей

Обнаружение кибератак в промышленных сетях

Обнаружение кибератак в промышленных сетях

Интеграция с песочницей и мультисканером

Интеграция с песочницей и мультисканером

Имеет конструктор ловушек и приманок

Имеет конструктор ловушек и приманок

Защита от внешних и внутренних угроз

Защита от внешних и внутренних угроз

Обеспечение защиты IoT-оборудования

Обеспечение защиты IoT-оборудования

Маскировка присутствия ложных целей

Маскировка присутствия ложных целей

Обнаружение кибератак в промышленных сетях

Обнаружение кибератак в промышленных сетях

Интеграция с песочницей и мультисканером

Интеграция с песочницей и мультисканером

Свяжитесь с нами

Или оставьте заявку на обратный звонок:

.png)

.png)